컴퓨터 보안

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

컴퓨터 보안은 컴퓨터 시스템과 데이터를 무단 접근, 사용, 공개, 파괴, 수정, 또는 방해로부터 보호하는 기술과 관련된 분야이다. 컴퓨터의 발전과 함께 시작되어, 초기에는 물리적 보안에 중점을 두었으나, 인터넷의 등장과 함께 사이버 공격이 증가하면서 중요성이 더욱 커졌다. 보안 취약점을 이용한 공격은 다양하고 정교해지고 있으며, 이에 대응하기 위해 방화벽, 침입 탐지 시스템, 백신 소프트웨어 등의 기술과 접근 제어, 인증, 암호화 등의 방법이 사용된다. 현대 사회에서 컴퓨터 보안은 개인, 기업, 국가의 안전과 직결되며, 관련 법규 및 국제 표준이 존재한다. 사이버 보안 전문가는 정보보호최고책임자, 보안 엔지니어, 모의 해킹 전문가 등 다양한 직업으로 활동하며, 관련 자격증을 통해 전문성을 인증받을 수 있다.

더 읽어볼만한 페이지

- 사이버 전쟁 - 정보전

정보전은 정보 우위를 확보하기 위해 평시와 전시를 가리지 않고 수행하는 활동으로, 상대방의 정보 체계를 교란하거나 아군의 정보 체계를 보호하는 것을 목표로 하며, 정보통신기술 발달과 함께 그 중요성이 커지고 국가 안보의 핵심 과제로 대두되고 있다. - 사이버 전쟁 - 봇넷

봇넷은 악성 소프트웨어에 감염되어 제3자의 통제를 받는 다수의 기기 네트워크로, 분산 서비스 거부 공격, 스팸 메일 발송, 정보 유출 등 사이버 범죄에 활용되며, 탐지와 차단을 어렵게 하기 위해 지속적으로 진화하고 있다. - 네트워크 보안 - 스파이웨어

스파이웨어는 사용자의 동의 없이 설치되어 개인 정보를 수집하거나 시스템을 감시하며, 다양한 형태로 존재하여 광고 표시, 정보 탈취, 시스템 성능 저하 등의 피해를 유발하는 악성 프로그램이다. - 네트워크 보안 - 가상 사설 서버

가상 사설 서버(VPS)는 공유 웹 호스팅과 전용 호스팅의 중간 단계 서비스로, 가상화 기술을 기반으로 슈퍼유저 수준의 접근 권한, 높은 운용 자유도와 향상된 보안성을 제공하지만, 환경 유지 관리 필요성, 상대적으로 높은 비용, 회선 공유 문제 등의 단점도 가진다. - 컴퓨터 보안 - 얼굴 인식 시스템

얼굴 인식 시스템은 디지털 이미지나 비디오에서 사람 얼굴을 감지하고 식별하는 기술로, 다양한 알고리즘 발전을 거쳐 보안, 신원 확인 등에 활용되지만, 편향성, 개인 정보 침해, 기술적 한계와 같은 윤리적 문제도 야기한다. - 컴퓨터 보안 - 워터마크

워터마크는 종이 제조 시 두께 차이를 이용해 만들어지는 표식으로, 위조 방지를 위해 지폐나 여권 등에 사용되며 댄디 롤 등의 제작 기법을 통해 만들어지고 컴퓨터 프린터 인쇄 기술로도 활용된다.

2. 역사

인터넷의 등장과 최근 몇 년간 시작된 디지털 전환으로 인해 사이버 보안의 개념은 직업적, 개인적 삶 모두에서 친숙한 주제가 되었다. 사이버 보안과 사이버 위협은 지난 60년간의 기술 변화 동안 지속적으로 존재해 왔다. 1970년대와 1980년대에는 인터넷의 개념이 등장하기 전까지 컴퓨터 보안은 주로 학계에 국한되었으며, 인터넷의 등장으로 연결성이 증가하면서 컴퓨터 바이러스와 네트워크 침입이 시작되었다. 1990년대 바이러스 확산 이후, 2000년대에는 분산 서비스 거부 공격과 같은 조직적인 공격이 제도화되었다.[305] 이는 사이버 보안이 전문 분야로 공식화되는 계기가 되었다.[306]

컴퓨터 시스템과 네트워크는 다양한 취약점을 가지고 있으며, 공격자들은 이를 악용하여 시스템에 침투하거나 정보를 탈취한다.

1967년 4월 윌리스 웨어가 스프링 조인트 컴퓨터 컨퍼런스에서 주최한 세션과 이후 웨어 보고서의 출판은 컴퓨터 보안 분야의 역사에서 중요한 순간이었다.[307] 웨어의 연구는 물질적, 문화적, 정치적, 사회적 관심사의 교차점에 걸쳐 있었다.[307]

1977년 NIST의 출판물[308]은 기밀성, 무결성, 가용성의 ''CIA 삼원칙''을 주요 보안 목표를 설명하는 명확하고 간단한 방법으로 소개했다.[309] 이는 여전히 관련성이 있지만, 이후 훨씬 더 정교한 프레임워크가 많이 제안되었다.[310][311]

그러나 1970년대와 1980년대에는 컴퓨터와 인터넷이 아직 개발 중이었고 보안 위협을 쉽게 식별할 수 있었기 때문에 심각한 컴퓨터 위협은 없었다. 더 흔하게는 민감한 문서와 파일에 무단으로 접근한 악의적인 내부자로부터 위협이 발생했다. 초기에는 악성 코드와 네트워크 침해가 존재했지만, 금전적 이득을 위해 사용하지는 않았다. 1970년대 후반부터 IBM과 같은 컴퓨터 회사들이 상업용 접근 제어 시스템과 컴퓨터 보안 소프트웨어 제품을 제공하기 시작했다.[312]

컴퓨터 네트워크에 대한 공격의 가장 초창기 사례 중 하나는 BBN 테크놀로지스의 밥 토마스가 작성한 컴퓨터 웜인 크리퍼로, 1971년 ARPANET을 통해 전파되었다.[313] 이 프로그램은 순전히 실험적인 성격을 띠었으며 악의적인 페이로드를 포함하지 않았다. 나중에 레이 톰린슨이 1972년에 리퍼라는 프로그램을 만들어 크리퍼를 파괴하는 데 사용했다.

1986년 9월부터 1987년 6월까지, 독일 해커 그룹이 최초로 문서화된 사이버 스파이 사례를 수행했다.[314] 이 그룹은 미국 방위 계약업체, 대학 및 군사 기지 네트워크를 해킹하여 수집한 정보를 소련 KGB에 판매했다. 이 그룹은 마르쿠스 헤스가 이끌었으며, 1987년 6월 29일에 체포되었다. 그는 1990년 2월 15일에 간첩 혐의로 유죄 판결을 받았다.

1988년에는 모리스 웜이라는 최초의 컴퓨터 웜 중 하나가 인터넷을 통해 배포되었으며, 상당한 주류 미디어의 주목을 받았다.[315]

1993년, 넷스케이프는 프로토콜 SSL을 개발하기 시작했으며, 그 직후 국립 슈퍼컴퓨팅 응용 센터(NCSA)는 1993년에 최초의 웹 브라우저인 모자이크 1.0을 출시했다.[316] 넷스케이프는 1994년에 SSL 버전 1.0을 준비했지만, 심각한 보안 취약점으로 인해 대중에게 공개되지 않았다. 이러한 취약점에는 재전송 공격과 해커가 사용자가 보낸 암호화되지 않은 통신을 변경할 수 있는 취약점이 포함되었다. 그러나 1995년 2월 넷스케이프는 버전 2.0을 출시했다.[317]

국가안보국(NSA)은 미국 정보 시스템의 보호와 외국의 정보를 수집하는 책임을 가지고 있다.[318] 이 기관은 일반적으로 사용되는 소프트웨어와 시스템 구성을 분석하여 보안 결함을 찾아내고, 이를 미국의 경쟁자에게 공격적인 목적으로 사용할 수 있다.[319]

NSA 계약업체는 미국 정부 기관과 가까운 동맹국에 '클릭 앤 슈트' 공격 도구를 만들고 판매했지만, 결국 이 도구들은 외국의 적대자에게 넘어갔다.[320] 2016년, NSA 자체의 해킹 도구가 해킹당했고, 러시아와 북한이 이를 사용했다. NSA의 직원과 계약업체는 사이버전에서 경쟁하려는 적대자들에게 높은 연봉을 받고 채용되었다. 2007년 미국과 이스라엘은 마이크로소프트 윈도우 운영 체제의 보안 결함을 악용하여 이란에서 핵 물질 정제에 사용되는 장비를 공격하고 손상시키기 시작했다. 이에 이란은 자체 사이버전 능력을 구축하는 데 막대한 투자를 했고, 이를 미국에 대항하여 사용하기 시작했다.[319]

3. 취약점 및 공격

보안 취약점은 컴퓨터 시스템의 설계, 구현, 운영 또는 내부 로직상에 존재하는 약점으로, 공격에 악용될 수 있다. 특히 실제 공격이 가능한 취약점을 ''악용 가능한'' 취약점이라고 한다.[325]

컴퓨터 시스템을 보호하기 위해서는 어떤 종류의 공격이 가능한지 알아야 하며, 일반적인 보안 위협들은 다음과 같이 분류할 수 있다.

2017년에는 여러 종류의 공격을 조합하거나(멀티벡터 공격[329]) 보안 장치를 회피하도록 설계된(다형성 공격[330]) 신종 공격 방식들이 등장했다. 이러한 보안 위협들은 사이버 공격의 ''5세대''로 분류되었다.[331]

3. 1. 취약점

보안 취약점(또는 간단하게 ''취약점'')은 컴퓨터 시스템의 설계, 구현, 운영 또는 내부 로직상에 존재하는 약점이다. 대부분의 취약점들은 발견되는 대로 CVE(Common Vulnerabilities and Exposures) 데이터베이스에 정리된다.[325]

일반적인 취약점 유형은 다음과 같다.3. 2. 공격

공격자는 취약점을 이용하여 시스템에 침투하거나 정보를 탈취하고, 서비스를 마비시키는 등 다양한 공격을 수행한다. 일반적인 공격 유형은 다음과 같다.

4. 방어 기술 및 도구

클라우드 컴퓨팅 환경에서는 입출력을 제외한 모든 장치가 OS에 해당되고, 환경 내 모든 사용자에게 접근(access)이 허용되므로 해킹 위험이 있어 컴퓨터 보안이 매우 중요하다.[21]

보안 기술 플랫폼에 사용되는 대표적인 기술로는 접근 제어와 사용자 인증 기술이 있다. 접근 제어 방식에는 DAC, MAC, RBAC가 대표적이다. DAC는 사용자가 자신이 소유한 자원에 대한 접근 권한을 임의로 설정하는 방식이고, MAC은 자원에 대한 보안 등급과 영역을 기준으로 수직 및 수평적 접근 규칙을 시스템 차원에서 설정하여 사용하는 방식이다. RBAC는 사용자의 조직 내 역할을 기반으로 해당 역할을 가진 사용자 그룹에 접근 권한을 부여하는 방식이다.

스토리지 보안 기술로는 검색 가능 암호 시스템과 데이터 마이닝 기술이 대표적이다. 검색 가능 암호 시스템은 암호화된 정보의 기밀성을 보장하면서도 특정 키워드를 포함하는 정보를 검색할 수 있도록 고안된 암호 기술이다. 데이터 마이닝은 대량의 데이터에 함축된 지식과 패턴을 찾아내는 기술이다.

공학 보안 시스템과 컴퓨터 보안에서는 다음과 같은 용어들이 사용된다.

악성코드(Malicious software)는 컴퓨터 시스템이나 사용자를 해칠 의도로 작성된 소프트웨어 코드 또는 컴퓨터 프로그램이다.[21] 악성코드는 개인 정보, 기업 정보, 비밀번호와 같은 민감한 정보를 유출하고, 공격자에게 시스템 제어 권한을 넘겨주며, 데이터를 영구적으로 손상시키거나 삭제할 수 있다.[22] 랜섬웨어는 악성코드가 피해자의 컴퓨터에 설치되어 파일을 암호화한 다음, 해당 데이터를 사용자에게 반환하기 위해 몸값을 요구하는(일반적으로 비트코인) 악성코드의 일종이다.[23]

악성코드의 유형에는 바이러스, 웜, 트로이 목마, 스파이웨어, 스케어웨어 등이 있다.

컴퓨터 보안에서, 대응책은 위협, 취약점 또는 공격을 제거하거나 예방하고, 피해를 최소화하며, 발견하고 보고하여 시정 조치를 취함으로써 줄이는 동작, 장치, 절차 또는 기술을 의미한다.[48][49][50]

일반적인 대응책 및 기타 방어 기술, 도구는 다음과 같다.

- 보안 설계(Security by design): 소프트웨어가 처음부터 안전하도록 설계하는 것을 의미하며, 보안을 주요 기능으로 간주한다.

- 보안 아키텍처: 보안 목표를 달성하기 위해 컴퓨터 시스템을 설계하는 실무이다.

- 취약점 관리: 소프트웨어 및 펌웨어에서 소프트웨어 취약점을 식별하고, 수정하거나 완화하는 주기이다.[61]

- 2단계 인증: 시스템 또는 민감한 정보에 대한 무단 액세스를 완화하는 방법이다.[70]

- 하드웨어 기반 보안: 동글, 신뢰 플랫폼 모듈 등 하드웨어 장치를 사용하여 보안을 강화한다.

- '''물리적 복제 불가능 함수''' (PUF): 집적 회로 및 하드웨어에 대한 디지털 지문 또는 고유 식별자로 사용되어 사용자가 시스템으로 들어가는 하드웨어 공급망을 보호할 수 있는 기능을 제공한다.[84][85]

- IOMMU: 직접 메모리 액세스 보호 기능을 활용하여 모바일 및 데스크톱 컴퓨터의 구성 요소에 대한 하드웨어 기반 샌드박싱을 가능하게 한다.[82][83]

- 안티 키로거

- 안티 멀웨어

- 안티 스파이웨어

- 반역 소프트웨어

- 변조 방지 소프트웨어

- 도난 방지

- 데이터 유출 방지 소프트웨어

- 자녀 보호 소프트웨어

- 기록 관리

- 샌드박스

- 보안 정보 관리

- 보안 정보 및 이벤트 관리(SIEM)

- 소프트웨어 및 운영 체제 업데이트

- 취약점 검사 도구: 시스템의 취약점을 자동 검사하는 도구이다. 열린 포트, 안전하지 않은 소프트웨어 구성, 멀웨어에 대한 취약점 등을 찾기 위해 컴퓨터 시스템을 분석한다.[62]

- 데이터 로그 수집 및 분석: 서버 및 클라이언트 컴퓨터의 동작 로그를 수집하고 분석한다. 분석 결과를 바탕으로 대책 및 예방뿐만 아니라, 문제 발생 시 원인 규명 등에 활용된다.

- 엔드포인트 탐지 및 대응(EDR): 컴퓨터에 연결된 단말(컴퓨터, 서버, 모바일 장치 등)의 수상한 움직임을 감지한다.

- 협력형 보안: 보안 소프트웨어를 조합하여 연계함으로써 보안 강도를 높인다. NEC의 InfoCage가 타사 제품과 연계하여 수행하고 있다.

- 허니팟: 크래커를 유인하여 크래커를 조사하기 위한 도구 또는 컴퓨터 설정이다.

- 허니넷: 허니팟이 1대의 컴퓨터인 것에 반해, 허니넷은 네트워크 1식을 크래커를 유인하기 위해 준비한다. 반드시 실제 네트워크일 필요는 없으며, 가상 컴퓨터와 가상 네트워크상에도 만들어진다. 크래커에게는 가상 시스템이라는 것을 알 수 없다.

4. 1. 접근 제어

컴퓨터 시스템 내에서 권한 분리를 시행할 수 있는 주요 컴퓨터 보안 모델 중 두 가지는 접근 제어 목록 (ACL)과 역할 기반 접근 제어 (RBAC)이다.접근 제어 목록 (ACL)은 컴퓨터 파일 시스템과 관련하여 객체와 관련된 권한 목록이다. ACL은 어떤 사용자와 시스템 프로세스에 객체에 대한 접근 권한을 부여할지, 그리고 주어진 객체에 대해 어떤 연산을 허용할지를 명시한다.

역할 기반 접근 제어는 승인된 사용자의 시스템 접근을 제한하는 접근 방식이며,[88][89][90] 500명 이상의 직원을 둔 대부분의 기업에서 사용하며,[91] 강제 접근 제어 (MAC) 또는 임의 접근 제어 (DAC)를 구현할 수 있다.

역량 기반 보안이라는 또 다른 접근 방식은 주로 연구용 운영 체제로 제한되어 왔지만, 역량은 언어 수준에서도 구현될 수 있으며, 이는 표준 객체 지향 설계를 개선한 프로그래밍 스타일로 이어진다. 이 분야의 오픈 소스 프로젝트는 E 언어이다.

4. 2. 인증

인증은 사용자가 누구인지 확인하는 과정이다. Authentication영어 기술을 사용하여 통신하는 사람들이 자신이 주장하는 사람인지 확인할 수 있다.[302]인증 시스템은 비밀번호, 신분증, 스마트 카드, 생체 인식 등 여러 가지 방법으로 사용자를 식별하고 인증하여, 특정 사용자 그룹만 컴퓨터에 접근할 수 있도록 제한한다.[302] 이러한 시스템은 대화형 로그인 화면과 같은 전체 컴퓨터 또는 FTP 서버와 같은 개별 서비스를 보호할 수 있다.

4. 3. 암호화

데이터를 암호화하여 전송하거나 저장함으로써 기밀성을 유지한다.[302] 암호화는 메시지의 기밀성을 보호하는 데 사용되며, 암호화된 메시지는 해독을 통해 원래의 내용을 확인할 수 있다. 암호화에는 암호화 안전 암호가 사용되는데, 이는 암호 분석을 통한 해독 시도를 무력화하도록 설계되었다.[302]대칭 키 암호는 공유 키를 사용하여 대량의 데이터를 암호화하는 데 적합하다. 반면, 디지털 인증서를 사용하는 공개 키 암호화는 사전에 키를 공유하지 않고도 안전하게 통신할 수 있는 방법을 제공한다.[302]

4. 4. 방화벽 (Firewall)

방화벽은 네트워크 트래픽을 감시하고, 미리 정의된 규칙에 따라 허용하거나 차단하는 시스템이다.[56] 하드웨어나 소프트웨어, 또는 이 둘의 조합으로 구현될 수 있다.방화벽은 컴퓨터 네트워크의 송수신 트래픽을 모니터링하고 제어하며, 신뢰할 수 있는 네트워크와 신뢰할 수 없는 네트워크 사이에 장벽을 설정한다.[56] 예를 들어, 단일 IP 주소에서 발생하는 네트워크 공격은 방화벽에 새로운 규칙을 추가하여 차단할 수 있다.

오늘날 컴퓨터 보안은 주로 방화벽과 같은 예방 조치로 구성된다.[56] 방화벽은 호스트 또는 네트워크와 인터넷과 같은 다른 네트워크 간의 네트워크 데이터를 필터링하는 방법이다. 리눅스와 같은 대부분의 UNIX 기반 운영 체제의 경우 운영 체제 커널에 내장되어 있거나, 네트워크 스택에 연결되어 실시간 필터링 및 차단을 제공하기 위해 기기에서 실행되는 소프트웨어로 구현될 수 있다.[56] 또는 네트워크 트래픽을 필터링하는 별도의 기기인 '물리적 방화벽'으로 구현될 수도 있다.

4. 5. 침입 탐지 시스템 (IDS)

네트워크나 시스템에서 발생하는 비정상적인 행위를 탐지하고 관리자에게 알리는 시스템이다.[15]4. 6. 침입 방지 시스템 (IPS)

침입 탐지 시스템의 기능을 확장하여, 비정상적인 행위를 탐지하면 자동으로 차단하는 시스템이다.4. 7. 백신 소프트웨어 (Antivirus Software)

백신 소프트웨어(Antivirus Software)는 컴퓨터 바이러스 및 기타 악성 소프트웨어(멀웨어)를 식별, 방지 및 제거하려는 컴퓨터 프로그램이다.[21]4. 8. 보안 감사 (Security Audit)

취약점 관리는 특히 소프트웨어 및 펌웨어에서 소프트웨어 취약점을 식별하고, 수정하거나 완화하는 주기이다.[61] 취약점 관리는 컴퓨터 보안 및 네트워크 보안에 필수적이다.취약점은 취약점 스캐너를 사용하여 발견할 수 있으며, 이는 열린 포트, 안전하지 않은 소프트웨어 구성, 멀웨어에 대한 취약성과 같은 알려진 취약점을 찾기 위해 컴퓨터 시스템을 분석한다.[62] 이러한 도구가 효과적이려면 공급업체가 릴리스하는 모든 새 업데이트에 대해 최신 상태로 유지해야 한다. 일반적으로 이러한 업데이트는 최근에 도입된 새로운 취약점을 검색한다.

취약점 스캔 외에도 많은 조직에서 외부 보안 감사자와 계약을 맺어 시스템에 대한 정기적인 모의 해킹을 실행하여 취약점을 식별한다. 일부 분야에서는 이것이 계약 요건이다.[63]

4. 9. 보안 운영 체제 (Secure Operating System)

보안 운영 체제는 보안 기능을 강화하여 설계된 운영 체제이다. 안전한 운영 체제를 사용하는 것은 컴퓨터 보안을 보장하는 좋은 방법이다. 이는 외부 보안 감사 기관의 인증을 획득한 시스템으로, 가장 널리 사용되는 평가 기준은 공통 평가 기준(CC)이다.[86]4. 10. 보안 코딩 (Secure Coding)

소프트웨어 공학에서 보안 코딩은 우발적인 보안 취약점 도입을 방지하는 것을 목표로 한다. 처음부터 안전하도록 설계된 소프트웨어를 만드는 것도 가능하다. 이러한 시스템은 ''설계에 의한 보안''이다. 이 외에도 형식적 검증은 시스템의 기반이 되는 알고리즘의 정확성을 증명하는 것을 목표로 하며,[87] 암호 프로토콜 등에 중요하다.4. 11. 기타 도구 및 시스템

- 취약점 검사 도구: 시스템의 취약점을 자동 검사하는 도구이다. 열린 포트, 안전하지 않은 소프트웨어 구성, 멀웨어에 대한 취약점 등을 찾기 위해 컴퓨터 시스템을 분석한다.[62]

- 데이터 로그 수집 및 분석: 서버 및 클라이언트 컴퓨터의 동작 로그를 수집하고 분석한다. 분석 결과를 바탕으로 대책 및 예방뿐만 아니라, 문제 발생 시 원인 규명 등에 활용된다.

- 엔드포인트 탐지 및 대응(EDR): 컴퓨터에 연결된 단말(컴퓨터, 서버, 모바일 장치 등)의 수상한 움직임을 감지한다.

- 협력형 보안: 보안 소프트웨어를 조합하여 연계함으로써 보안 강도를 높인다. NEC의 InfoCage가 타사 제품과 연계하여 수행하고 있다.

- 허니팟: 크래커를 유인하여 크래커를 조사하기 위한 도구 또는 컴퓨터 설정이다.

- 허니넷: 허니팟이 1대의 컴퓨터인 것에 반해, 허니넷은 네트워크 1식을 크래커를 유인하기 위해 준비한다. 반드시 실제 네트워크일 필요는 없으며, 가상 컴퓨터와 가상 네트워크상에도 만들어진다. 크래커에게는 가상 시스템이라는 것을 알 수 없다.

5. 물리적 보안

컴퓨터 보안에서 물리적 접근은 매우 중요한 문제이다. 공격자가 컴퓨터에 물리적으로 접근할 수 있다면, 데이터를 쉽게 복사해 가거나 시스템을 조작할 수 있기 때문이다.[328] 예를 들어, 공격자는 웜 바이러스, 키로거, 도청 장치, 심지어 원격 조종이 가능한 무선 마우스를 설치할 수 있다.[328] 또한, CD-ROM이나 다른 부팅 가능한 미디어를 통해 다른 운영 체제로 부팅하여 일반적인 보안 장치를 우회할 수도 있다.

이러한 극단적인 공격을 막기 위해 설계된 보안 장치로는 디스크 암호화 및 신뢰할 수 있는 플랫폼 모듈이 있다.

물리적 보안은 컴퓨터와 데이터를 물리적인 위협으로부터 보호하는 것을 의미하며, 다음과 같은 방법들이 사용된다.

- 출입 통제: 건물이나 시설에 대한 출입을 통제하여 허가받지 않은 사람의 접근을 막는다.

- CCTV: 감시 카메라를 설치하여 시설 내부와 외부를 감시한다.

- 잠금 장치: 컴퓨터, 서버, 네트워크 장비 등에 잠금 장치를 설치하여 도난을 방지한다.

- 자리 비움 잠금: 사용자가 자리를 비울 때 자동으로 화면을 잠그는 기능이다.

- 입출력 제한: USB 포트, CD-ROM 드라이브 등 외부 장치를 통한 데이터 유출을 방지한다.

이 외에도, IC 카드나 지문 인식 등의 생체 인식 기술이 응용되는 경우도 많다.

6. 관련 법규 및 표준

보안 아키텍처는 "보안 목표를 달성하기 위해 컴퓨터 시스템을 설계하는 실무"로 정의될 수 있다.[52] 이러한 목표에는 "시스템의 초기 침해를 어렵게 만드는 것"과 "침해의 영향을 제한하는 것"이 포함된다.[52] 보안 아키텍트의 역할은 시스템 구조가 시스템의 보안을 강화하고 새로운 변경 사항이 안전하며 조직의 보안 요구 사항을 충족하는지 확인하는 것이다.[53][54]

테코피디아(Techopedia)는 보안 아키텍처를 "특정 시나리오 또는 환경과 관련된 필요 사항과 잠재적 위험을 해결하는 통합 보안 설계"로 정의한다. 또한 보안 제어를 언제 어디에 적용해야 하는지 명시한다. 설계 프로세스는 일반적으로 재현 가능하다.[55] 보안 아키텍처의 주요 속성은 다음과 같다.[55]

- 서로 다른 구성 요소 간의 관계와 서로 의존하는 방식.

- 위험 평가, 우수 사례, 재정 및 법적 문제를 기반으로 한 제어 결정.

- 제어의 표준화.

보안 아키텍처를 실천하면 조직의 비즈니스, IT 및 보안 문제를 체계적으로 해결하는 데 적합한 기반을 제공한다.

6. 1. 국제 표준

- ISO/IEC 27001: 정보보호 관리체계(ISMS)에 대한 국제 표준이다.

- ISO/IEC 27002: 정보보호 관리 실무 지침에 대한 국제 표준이다.

- NIST Cybersecurity Framework: 미국 국립표준기술연구소(NIST)에서 개발한 사이버 보안 프레임워크이다.

7. 관련 사건 및 사고

최근 컴퓨터 보안 관련 주요 사건으로는 2011년에 발생한 농협 전산망 마비 사태와 네이트 개인정보 유출 사건이 있다. 농협 사건은 외주업체 직원의 PC가 악성코드에 감염되어 발생했으며, 네이트 사건은 중국 해커가 SK커뮤니케이션즈 개발자 PC를 해킹하여 발생했다.

1988년에는 최초의 인터넷 컴퓨터 웜이 발생하여 6만 대의 컴퓨터가 감염되었다. 이 웜은 코넬 대학교 대학원생 로버트 태판 모리스가 제작한 것으로 밝혀졌다.[198]

1994년에는 해커들이 로마 연구소에 침입하여 기밀 파일을 획득하고, 미국 항공우주국 등을 포함한 다른 기관 네트워크에도 침투했다.

2007년에는 TJX가 해킹 피해를 입어 고객들의 신용 카드 정보 등이 유출되었다.[200]

2010년에는 스턱스넷 웜이 이란의 원심분리기를 파괴하여 핵 프로그램을 방해한 것으로 알려졌다.[202]

2013년에는 에드워드 스노든이 국가안보국(NSA)의 대규모 감시 활동을 폭로했다.[207][208]

2013년, Rescator라는 우크라이나 해커가 타겟 코퍼레이션과 홈디포의 컴퓨터에 침입하여 수천만 개의 신용카드 번호를 훔쳤다.

2015년에는 미국 연방 인사 관리처(OPM) 해킹으로 약 2,150만 명의 개인 정보가 유출되었으며, 이는 중국 해커의 소행으로 추정된다.[214]

2015년 7월, 애슐리 매디슨 해킹 사건으로 사용자 데이터가 유출되었다.

2021년 6월에는 사이버 공격으로 미국 최대 연료 파이프라인 가동이 중단되어 연료 부족 사태가 발생했다.[220]

7. 1. 대한민국

2009년 7.7 DDoS 대란으로 대한민국 주요 정부기관 및 기업 웹사이트에 대한 대규모 DDoS 공격이 발생했다.[249] 2011년 농협 전산망 마비 사태는 농협 전산망이 해킹되어 금융 서비스가 중단된 사건이다.[249] 네이트 개인정보 유출 사건은 네이트와 싸이월드 회원 3,500만 명의 개인정보가 유출된 사건이다.[249] 2013년 3.20 전산망 마비 사태는 대한민국 주요 방송사와 금융기관의 전산망이 해킹되어 마비된 사건이다.[249] 2014년에는 한국수력원자력 해킹 사건으로 한국수력원자력의 내부 자료가 유출되고 원전 가동 중단을 요구하는 협박이 있었다.2013년 상반기에 정부, 뉴스 매체, 텔레비전 방송국, 은행 웹사이트가 해킹당하는 사이버 공격이 발생한 후, 대한민국 정부는 2017년까지 5,000명의 사이버 보안 전문가를 양성하겠다고 약속했다. 대한민국 정부는 2009년, 2011년[248], 2012년에 발생한 사이버 공격에 대해 북한을 비난했지만, 북한은 이를 부인했다.[249]

7. 2. 국외

1988년, 인터넷에 연결된 6만 대의 컴퓨터가 컴퓨터 웜에 감염되는 사건이 발생했다. 이는 코넬 대학교 대학원생 로버트 태판 모리스의 소행으로 밝혀졌으며, 그는 "인터넷에 연결된 컴퓨터가 얼마나 되는지 세어보고 싶었다"고 말했다.[198]2007년, 미국의 의류 및 가정용품 회사인 TJX는 해킹으로 인해 신용 카드, 직불 카드 등 고객 정보가 유출되는 피해를 입었다.[200]

2010년에는 스턱스넷이라는 컴퓨터 웜이 이란의 원심분리기를 파괴한 사건이 발생했다. 이는 이란의 핵 프로그램을 방해하기 위해 이스라엘과 미국이 시작한 것으로 추정된다.[203][204][205][206]

2013년, 에드워드 스노든은 국가안보국(NSA)의 광범위한 감시 활동을 폭로했다.[207][208] 또한 NSA가 암호화를 위한 국립표준기술연구소(NIST) 표준에 백도어를 삽입했을 수 있다는 의혹도 제기되었다.[209]

2015년에는 미국 연방 인사 관리처(OPM)가 해킹되어 약 2,150만 명의 개인 정보가 유출되었다.[214] 이는 미국 역사상 가장 큰 정부 데이터 유출 사건 중 하나로 기록되었으며, 중국 해커에 의해 자행된 것으로 추정된다.[218]

8. 관련 직업 및 자격증

사이버 보안은 조직의 해킹 또는 데이터 침해 위험을 줄이는 데 관련된 빠르게 성장하는 IT 분야이다.[286] 상업, 정부 및 비정부 기구 모두 사이버 보안 전문가를 고용하며, 특히 금융, 의료, 소매업과 같이 증가하는 양의 소비자 데이터를 관리하는 산업에서 수요가 빠르게 증가하고 있다.[288]

사이버 보안과 관련된 직업과 자격증은 다음과 같다.

8. 1. 직업

컴퓨터 보안 분야는 조직의 해킹 및 데이터 침해 위험을 줄이는 빠르게 성장하는 IT 분야이다.[286] 2016년에는 조직의 46%가 사이버 보안 기술 부족을 "심각한 문제"로 인식했는데, 이는 2015년의 28%에서 증가한 수치이다.[287] 상업, 정부 및 비정부 기구 모두 사이버 보안 전문가를 고용하며, 특히 금융, 의료, 소매업 등 소비자 데이터를 많이 다루는 산업에서 수요가 빠르게 증가하고 있다.[288]일반적인 사이버 보안 직책은 다음과 같다:[290]

- 정보보호최고책임자 (CISO): 기업이나 조직의 정보보호를 총괄하는 최고 책임자이다.

- 정보보안 전문가: 정보보안 정책 수립, 시스템 및 네트워크 보안 구축, 보안 사고 대응 등 정보보안 관련 업무를 수행하는 전문가이다.

- 보안 엔지니어: 보안 시스템을 설계, 구축, 운영하는 엔지니어이다.[291]

- 보안 컨설턴트: 기업이나 조직의 보안 취약점을 분석하고 개선 방안을 제시하는 컨설턴트이다.

- 모의 해킹 전문가 (화이트 해커): 시스템의 취약점을 찾아내고, 이를 통해 발생할 수 있는 피해를 예방하는 전문가이다.

- 침해 사고 대응 전문가: 침해 사고 발생 시 원인을 분석하고 복구하는 전문가이다.

- 디지털 포렌식 전문가: 디지털 증거를 수집, 분석, 보존하는 전문가이다.

- 보안 관제 요원: 보안 시스템을 모니터링하고, 이상 징후 발생 시 초동 대응하는 요원이다.

사이버 보안 분야에서 경력을 시작하려는 사람들을 위한 학생 프로그램과[294][295] 모든 경험 수준의 정보 보안 전문가가 지속적으로 학습할 수 있는 온라인 보안 교육(웹캐스트 포함)이 제공된다.[296][297] 또한 다양한 인증 과정도 제공된다.[298]

영국에서는 정부의 사이버 보안 전략[299]의 지원을 받아 U.K. 사이버 보안 포럼이 설립되어 스타트업과 혁신을 장려하고 있다.[300]

싱가포르에서는 사이버 보안청에서 운영 기술(OT) 사이버 보안 역량 프레임워크(OTCCF)를 발표하여 다양한 OT 사이버 보안 직위와 필요한 기술 및 핵심 역량을 설명하고 있다.[301]

8. 2. 대한민국 자격증

대한민국의 컴퓨터 보안 관련 자격증은 다음과 같이 국가자격증, 공적 자격증, 민간 자격증으로 분류할 수 있다.; 국가 자격증

- 정보 처리 기술자 시험 - 경제산업성 소관의 독립 행정 법인인 정보 처리 추진 기구(IPA)가 실시한다.

- * 정보 보안 전문가 시험 (세키스페) - 2016년까지 실시. 정보 처리 안전 확보 지원사의 전신.

- * 기술 엔지니어(정보 보안) 시험 - 정보 보안 전문가 시험의 전신. 2008년까지 실시.

- * 정보 보안 매니지먼트 시험 (세큐매니) - IT 엔지니어가 아닌 이용자 측 시험. 2016년부터 실시.

- * 정보 보안 어드미니스트레이터 시험 (정보 세큐어드) - 이용자 측 시험. 2008년까지 실시.

- * 네트워크 스페셜리스트 시험 (네스페) - 최근 네트워크·보안 기술 관련 출제가 많음.

- * 시스템 감사 기술자 시험

- * IT 서비스 매니저 시험

- * 응용 정보 기술자 시험

- * 기본 정보 기술자 시험

- * IT 패스포트 시험

- 전기 통신 주임 기술자

- 기술사 정보 공학 부문 (선택 과목: 정보 기반)

- 기술사 전기 전자 부문 (선택 과목: 정보 통신)

- 정보 처리 안전 확보 지원사(RISS, 등록 정보 보안 전문가) - 2017년에 창설된 국가 자격증.

; 공적 자격증

- 컴퓨터 서비스 기술 평가 시험 (CS 시험) 정보 보안 부문 - 중앙 직업 능력 개발 협회가 실시.

; 민간 자격증

- Linux Professional Institute Certification(LPIC)

- LinuC

- 컴프티아(CompTIA)

- * Network+

- * Security+

- * Pentest+

- * Cybersecurity Analyst (CySA+)

- * CompTIA Advanced Security Practitioner (CASP+)

- Certified Information Systems Security Professional(CISSP)

- Certified Internet Web Professional(CIW)

- ISACA 공인 정보 시스템 감사인 (CISA), 공인 정보 보안 매니저 (CISM)

- EC-Council 인정 화이트 해커 (CEH)

- Global Information Assurance Certification (GIAC)

- Offensive Security Certified Professional (OSCP)

- 시스코 기술자 인증(CCNA, CCNP, CCIE)

- AWS 인증 보안 스페셜리티

- 닷컴 마스터

- 전일본 정보 학습 진흥 협회 (전정협) 인정 자격증

- * 기업 정보 관리사

- * 개인 정보 보호사

- * 개인 정보 보호법 검정

- * 정보 보안 관리사

- * 정보 보안 초급 인정 시험

9. 현대 사회와 컴퓨터 보안

현대 사회는 정보통신기술(ICT)에 대한 의존도가 매우 높으며, 사이버 공격은 개인, 기업, 국가에 심각한 피해를 초래할 수 있다. 사이버 공격은 경제적 손실뿐만 아니라, 개인정보 유출, 국가 안보 위협, 사회 혼란 등 다양한 문제를 야기한다. 이에 따라, 정부, 기업, 개인 모두 컴퓨터 보안에 대한 인식을 높이고, 적극적인 대응 노력을 기울여야 한다.

2023년 4월, 영국 과학, 혁신 및 기술부는 지난 12개월 동안의 사이버 공격에 대한 보고서를 발표했다.[11] 2,263개의 영국 기업, 1,174개의 영국 등록 자선 단체 및 554개의 교육 기관을 조사한 결과, 전체 기업의 32%와 자선 단체의 24%가 지난 12개월 동안 침해 또는 공격을 경험했다. 특히 "중견 기업(59%), 대기업(69%), 연간 소득이 500,000 파운드 이상인 고소득 자선 단체(56%)"에서 이러한 수치가 훨씬 더 높았다.[11]

대기업이 피해를 입는 경우가 더 많지만, 대기업은 지난 10년 동안 보안을 개선해 왔기 때문에 중소기업(SMB)은 "비즈니스를 방어할 고급 도구가 없는" 경우가 많아 점점 더 취약해지고 있다.[10] 중소기업은 멀웨어, 랜섬웨어, 피싱, 중간자 공격 및 서비스 거부 공격(DoS) 공격의 영향을 가장 많이 받을 가능성이 높다.[10]

일반 인터넷 사용자는 표적 없는 사이버 공격의 영향을 가장 많이 받을 가능성이 높다.[12] 공격자는 가능한 한 많은 장치, 서비스 또는 사용자를 무차별적으로 표적으로 삼는다. 이들은 인터넷의 개방성을 이용하는 기술을 사용하여 피싱, 랜섬웨어, 워터링 홀 공격 및 스캐닝과 같은 전략을 주로 사용한다.[12]

컴퓨터 시스템을 보호하려면, 해당 시스템에 가해질 수 있는 공격을 이해하는 것이 중요하며, 이러한 위협은 일반적으로 서비스 거부 공격(DoS), 권한 상승, 부채널 공격, 소셜 엔지니어링 등으로 분류될 수 있다.

직원의 행동은 조직의 정보 보안에 큰 영향을 미칠 수 있다. 2020년 Verizon 데이터 침해 조사 보고서에 따르면, 사이버 보안 사고의 30%가 회사 내부 행위자와 관련된 것으로 나타났다.[46]

9. 1. 윤리적 고려 사항

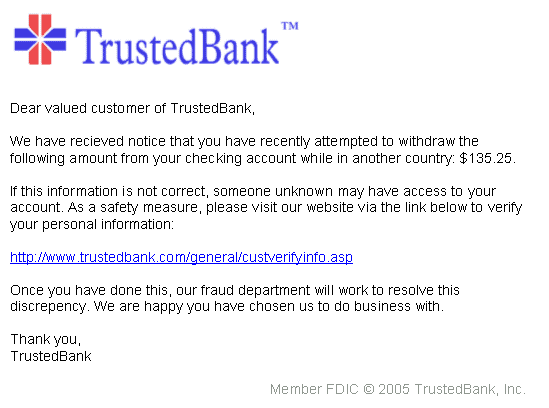

컴퓨터 보안 전문가는 높은 수준의 윤리 의식을 가져야 한다. 자신의 기술을 악의적인 목적으로 사용해서는 안 되며, 항상 합법적인 범위 내에서 활동해야 한다. 개인정보 보호와 프라이버시 존중은 컴퓨터 보안 전문가의 중요한 책무이다.사회공학은 사용자가 비밀번호나 카드 번호와 같은 비밀 정보를 공개하도록 설득하는 공격 방식이다. 이는 사용자의 신뢰를 얻을 수 있는 은행, 계약자, 고객 등을 사칭하는 것으로, 현실 세계의 '사기'와 유사하다.[332]

흔한 사기 사례 중 하나는 기업의 CEO로 가장하여 회계/재정 부서에 메일을 보내는 것이다. 2016년 초 FBI 보고에 따르면, 이러한 종류의 사기로 인해 미국 경제 시장에서 약 2년 만에 20억달러가 넘는 손해가 발생했다.[333]

2016년 5월에는 미국의 NBA 팀 밀워키 벅스가 구단 단장을 사칭한 사기꾼에게 공격당해 구단 직원 전체의 세금 서류를 넘겨주었다.[334]

최종 사용자는 보안 체계에서 가장 취약한 고리[92]로 널리 인식되며, 90% 이상의 보안 사고 및 침해가 일종의 인적 오류와 관련이 있는 것으로 추정된다.[93][94] 흔하게 기록되는 오류 및 판단 착오 형태는 다음과 같다:

- 부실한 비밀번호 관리

- 민감한 데이터와 첨부 파일을 잘못된 수신자에게 전송

- 오해의 소지가 있는 URL을 인식하지 못하고 가짜 웹사이트 및 위험한 이메일 첨부 파일을 식별하지 못하는 경우

사용자가 흔히 저지르는 실수 중 하나는 은행 사이트에 더 쉽게 로그인하기 위해 사용자 ID/비밀번호를 브라우저에 저장하는 것이다. 이는 어떤 수단을 통해 컴퓨터에 접근 권한을 얻은 공격자에게 매우 좋은 기회가 된다. 이러한 위험은 2단계 인증을 사용하여 완화할 수 있다.[95]

사이버 위험의 인적 요소는 조직이 직면한 전반적인 사이버 위험을 결정하는 데 특히 중요하다.[96] 따라서 모든 수준에서 실시되는 보안 인식 교육은 규제 및 산업 관련 의무를 공식적으로 준수할 뿐만 아니라 사이버 위험을 줄이고 개인과 회사를 대다수의 사이버 위협으로부터 보호하는 데 필수적이다.[97]

최종 사용자에 대한 초점은 전통적으로 사이버 보안에 기술적인 관점만으로 접근해 온 많은 보안 실무자들에게는 심오한 문화적 변화를 나타낸다. 주요 보안 센터에서 제안하는 방향[98]에 따라 조직 내에 사이버 인식 문화를 개발하고, 보안 인식을 갖춘 사용자가 사이버 공격에 대한 중요한 방어선을 제공한다는 점을 인식하는 방향으로 나아가고 있다.

참조

[1]

논문

Towards a More Representative Definition of Cyber Security

https://commons.erau[...]

2017

[2]

서적

Britannica

[3]

뉴스

Reliance spells end of road for ICT amateurs

https://www.theaustr[...]

2013-05-07

[4]

논문

Systematically Understanding Cybersecurity Economics: A Survey

2021

[5]

논문

Global Cybersecurity: New Directions in Theory and Methods

https://kclpure.kcl.[...]

2018-06-11

[6]

웹사이트

About the CVE Program

https://www.cve.org/[...]

2023-04-12

[7]

간행물

Computer Security and Mobile Security Challenges

https://www.research[...]

2015-12-03

[8]

웹사이트

Ghidra

https://www.nsa.gov/[...]

2020-08-15

[9]

웹사이트

Syzbot: Google Continuously Fuzzing The Linux Kernel

https://www.phoronix[...]

2021-03-25

[10]

웹사이트

Cyber attacks on SMBs: Current Stats and How to Prevent Them

https://www.crowdstr[...]

2023-11-30

[11]

웹사이트

Cyber security breaches survey 2023

https://www.gov.uk/g[...]

2023-11-30

[12]

웹사이트

How cyber attacks work

https://www.ncsc.gov[...]

2023-11-30

[13]

웹사이트

What is a backdoor attack? Definition and prevention {{!}} NordVPN

https://nordvpn.com/[...]

2024-01-03

[14]

웹사이트

What is a backdoor attack?

https://www.mcafee.c[...]

2023-12-04

[15]

웹사이트

Denial of Service (DoS) guidance

https://www.ncsc.gov[...]

2023-12-04

[16]

웹사이트

Computer Security

https://www.interele[...]

2023-11-30

[17]

웹사이트

What Is a DMA Attack? Analysis & Mitigation

https://www.kroll.co[...]

2023-12-04

[18]

웹사이트

What Are Eavesdropping Attacks?

https://www.fortinet[...]

2023-12-05

[19]

서적

Chapter 3 – Eavesdropping and Modification

https://www.scienced[...]

Syngress

2023-12-05

[20]

웹사이트

What Are Eavesdropping Attacks & How To Prevent Them

https://enterprise.v[...]

2023-12-05

[21]

웹사이트

What is Malware? {{!}} IBM

https://www.ibm.com/[...]

2023-12-06

[22]

논문

Cyber-Attacks – Trends, Patterns and Security Countermeasures

[23]

웹사이트

What is malware?

https://www.mcafee.c[...]

2023-11-30

[24]

웹사이트

What is a man-in-the-middle attack and how can I protect my organization?

https://www.verizon.[...]

[25]

웹사이트

Multi-Vector Attacks Demand Multi-Vector Protection

https://www.msspaler[...]

2017-07-24

[26]

뉴스

New polymorphic malware evades three-quarters of AV scanners

https://www.scmagazi[...]

2017-12-15

[27]

서적

What is Cyber Threat Intelligence and How is it Evolving?

https://onlinelibrar[...]

Wiley

2023-12-06

[28]

웹사이트

Identifying Phishing Attempts

https://www.case.edu[...]

Case

2016-07-04

[29]

웹사이트

Protect yourself from phishing – Microsoft Support

https://support.micr[...]

2023-12-06

[30]

웹사이트

Phishers send fake invoices

https://www.consumer[...]

2020-02-17

[31]

웹사이트

Email Security

https://www.trellix.[...]

2022-10-24

[32]

웹사이트

What is Privilege Escalation? – CrowdStrike

https://www.crowdstr[...]

2023-12-07

[33]

논문

Security beyond cybersecurity: side-channel attacks against non-cyber systems and their countermeasures

https://link.springe[...]

2022-06

[34]

웹사이트

Social Engineering

http://upcommons.upc[...]

2019-04-16

[35]

뉴스

CEO email scam costs companies $2bn

http://www.ft.com/in[...]

2016-05-07

[36]

뉴스

Bucks leak tax info of players, employees as result of email scam

https://www.espn.com[...]

2016-05-20

[37]

웹사이트

What is Spoofing? – Definition from Techopedia

https://www.techoped[...]

2022-01-16

[38]

간행물

A Dictionary of Computer Science

Oxford University Press

2017-10-08

[39]

서적

Handbook of Biometric Anti-Spoofing: Trusted Biometrics under Spoofing Attacks

Springer

[40]

웹사이트

80 to 0 in Under 5 Seconds: Falsifying a Medical Patient's Vitals

https://www.trellix.[...]

2023-02-09

[41]

웹사이트

Photos of an NSA "upgrade" factory show Cisco router getting implant

https://arstechnica.[...]

2014-08-03

[42]

웹사이트

HTML smuggling surges: Highly evasive loader technique increasingly used in banking malware, targeted attacks

https://www.microsof[...]

2023-12-07

[43]

웹사이트

Obfuscated Files or Information: HTML Smuggling, Sub-technique T1027.006 – Enterprise {{!}} MITRE ATT&CK®

https://attack.mitre[...]

2023-02-22

[44]

논문

Exploring the Relationship between Organizational Culture and Information Security Culture

http://ro.ecu.edu.au[...]

Security Research Institute (SRI), Edith Cowan University

2009

[45]

conference

Post-secondary Education Network Security: the End User Challenge and Evolving Threats

https://library.iate[...]

IATED

[46]

report

Verizon Data Breach Investigations Report 2020

https://enterprise.v[...]

2021-09-17

[47]

논문

Information security culture-from analysis to change

[48]

ietf

Internet Security Glossary

[49]

웹사이트

CNSS Instruction No. 4009

http://www.cnss.gov/[...]

2010-04-26

[50]

웹사이트

InfosecToday Glossary

http://www.infosecto[...]

[51]

웹사이트

Cyber security design principles

https://www.ncsc.gov[...]

2023-12-11

[52]

웹사이트

How the NCSC thinks about security architecture

https://www.ncsc.gov[...]

2023-12-18

[53]

웹사이트

Secure System Architecture and Design

https://www.ukcybers[...]

2024-01-04

[54]

웹사이트

security architecture – Glossary {{!}} CSRC

https://csrc.nist.go[...]

2023-12-18

[55]

웹사이트

Security Architecture

http://www.techopedi[...]

Janalta Interactive Inc

2014-10-09

[56]

논문

Internet security: firewalls and beyond

1997-05-01

[57]

웹사이트

How to Increase Cybersecurity Awareness

https://www.isaca.or[...]

2023-02-25

[58]

뉴스

Why ONI May Be Our Best Hope for Cyber Security Now

http://www.datanami.[...]

2016-05-09

[59]

웹사이트

What Is The CIA Triad?

https://www.f5.com/l[...]

2019-07-09

[60]

웹사이트

Knowing Value of Data Assets is Crucial to Cybersecurity Risk Management {{!}} SecurityWeek.Com

https://www.security[...]

2018-12-03

[61]

서적

Vulnerability Management

Auerbach Publications

2009

[62]

서적

CCNA Cybersecurity Operations Companion Guide

https://books.google[...]

Cisco Press

2018

[63]

서적

PCI DSS: A Pocket Guide

IT Governance Limited

[64]

conference

Formal verification at Intel

[65]

conference

Formal verification of a real-time hardware design

http://portal.acm.or[...]

IEEE Press

[66]

웹사이트

Abstract Formal Specification of the seL4/ARMv6 API

https://sel4.systems[...]

2015-05-19

[67]

conference

Ingredients of Operating System Correctness? Lessons Learned in the Formal Verification of PikeOS

http://www-wjp.cs.un[...]

[68]

웹사이트

Getting it Right

http://www.ganssle.c[...]

[69]

웹사이트

Everything you need for a career as a SOC analyst

https://www.cybersec[...]

2023-12-19

[70]

웹사이트

Turn on 2-step verification (2SV)

https://www.ncsc.gov[...]

2023-12-19

[71]

웹사이트

NCSC's cyber security training for staff now available

https://www.ncsc.gov[...]

2023-12-19

[72]

간행물

Cyber Security Inoculation

[73]

웹사이트

What is a license dongle?

https://www.revenera[...]

2024-06-12

[74]

웹사이트

Token-based authentication

http://www.safenet-i[...]

SafeNet.com

2014-03-20

[75]

웹사이트

Lock and protect your Windows PC

http://www.thewindow[...]

TheWindowsClub.com

2010-02-10

[76]

웹사이트

Intel Trusted Execution Technology: White Paper

http://www.intel.com[...]

Intel Corporation

2012

[77]

웹사이트

SafeNet ProtectDrive 8.4

http://www.scmagazin[...]

SCMagazine.com

2008-10-04

[78]

웹사이트

Secure Hard Drives: Lock Down Your Data

https://www.pcmag.co[...]

PCMag.com

2009-05-11

[79]

간행물

Guidelines for Managing the Security of Mobile Devices in the Enterprise

https://www.nist.gov[...]

2013

[80]

웹사이트

Access Control Statistics: Trends & Insights

https://entrycare.co[...]

2024-02-23

[81]

웹사이트

Forget IDs, use your phone as credentials

http://video.foxbusi[...]

Fox Business Network

2013-11-04

[82]

웹사이트

Direct memory access protections for Mac computers

https://support.appl[...]

2022-11-16

[83]

웹사이트

Using IOMMU for DMA Protection in UEFI Firmware

https://www.intel.co[...]

Intel Corporation

2022-11-16

[84]

논문

Reconfigurable Security Architecture (RESA) Based on PUF for FPGA-Based IoT Devices

2022-07-26

[85]

논문

A Survey on Supply Chain Security: Application Areas, Security Threats, and Solution Architectures

https://ieeexplore.i[...]

2021-04-15

[86]

웹사이트

The Most Secure OS: What is the Safest OS Available?

https://tech.co/anti[...]

2023-12-19

[87]

논문

What is formal verification?

2010-05-21

[88]

논문

Role-Based Access Control

http://csrc.nist.gov[...]

1992-10

[89]

논문

Role-Based Access Control Models

http://csrc.nist.gov[...]

1996-08

[90]

간행물

A multi-domain role activation model

https://secplab.ppgi[...]

IEEE Press

2017

[91]

서적

Economic Analysis of Role-Based Access Control

http://csrc.nist.gov[...]

Research Triangle Institute

2002

[92]

웹사이트

Studies prove once again that users are the weakest link in the security chain

https://www.csoonlin[...]

2014-01-22

[93]

웹사이트

The Role of Human Error in Successful Security Attacks

https://securityinte[...]

2014-09-02

[94]

웹사이트

90% of security incidents trace back to PEBKAC and ID10T errors

https://www.computer[...]

2015-04-15

[95]

웹사이트

Protect your online banking with 2FA

https://www.nzba.org[...]

2018-10-07

[96]

웹사이트

IBM Security Services 2014 Cyber Security Intelligence Index

https://pcsite.co.uk[...]

2014

[97]

뉴스

Risky business: why security awareness is crucial for employees

https://www.theguard[...]

2013-02-12

[98]

웹사이트

Developing a Security Culture

https://www.cpni.gov[...]

2018-10-08

[99]

웹사이트

Cyber Hygiene – ENISA

https://www.enisa.eu[...]

2018-09-27

[100]

웹사이트

President of the Republic at the Aftenposten's Technology Conference

https://president.ee[...]

2017-10-16

[101]

웹사이트

Cyber security breaches survey 2023

https://www.gov.uk/g[...]

2023-12-27

[102]

뉴스

Security execs call on companies to improve 'cyber hygiene'

https://www.ft.com/c[...]

2015-04-27

[103]

뉴스

From AI to Russia, Here's How Estonia's President Is Planning for the Future

https://www.wired.co[...]

[104]

뉴스

Professor Len Adleman explains how he coined the term "computer virus"

https://www.welivese[...]

2017-11-01

[105]

웹사이트

Statement of Dr. Vinton G. Cerf

https://www.jec.sena[...]

2018-09-28

[106]

USBill

[107]

뉴스

"Analysis {{!}} The Cybersecurity 202: Agencies struggling with basic cybersecurity despite Trump's pledge to prioritize it"

https://www.washingt[...]

2018-09-28

[108]

웹사이트

Protected Voices

https://www.fbi.gov/[...]

2018-09-28

[109]

간행물

The New Market Manipulation

2017-07-03

[110]

간행물

Financial Weapons of War

[111]

보고서

The UCLA Internet report: Surveying the digital future

https://web.archive.[...]

2023-09-15

[112]

웹사이트

Hackers attacked the U.S. energy grid 79 times this year

https://money.cnn.co[...]

Cable News Network

2015-04-16

[113]

컨퍼런스

Computer Security in Aviation: Vulnerabilities, Threats, and Risks

https://www.csl.sri.[...]

[114]

보고서

Aviation security : terrorist acts demonstrate urgent need to improve security at the nation's airports

https://rosap.ntl.bt[...]

United States. General Accounting Office

2001-09-20

[115]

웹사이트

Air Traffic Control Systems Vulnerabilities Could Make for Unfriendly Skies [Black Hat] – SecurityWeek.Com

http://www.securityw[...]

2012-07-27

[116]

웹사이트

Hacker Says He Can Break into Airplane Systems Using In-Flight Wi-Fi

https://www.npr.org/[...]

2020-03-19

[117]

뉴스

Hacker says to show passenger jets at risk of cyber attack

https://www.reuters.[...]

2021-11-21

[118]

간행물

Online course bolsters cybersecurity in aviation

https://engineering.[...]

Purdue University School of Aeronautics and Astronautics

2024-01-09

[119]

웹사이트

Pan-European Network Services (PENS) – Eurocontrol.int

https://www.eurocont[...]

[120]

웹사이트

Centralised Services: NewPENS moves forward – Eurocontrol.int

https://www.eurocont[...]

2016-01-17

[121]

웹사이트

NextGen Data Communication

https://web.archive.[...]

FAA

2017-06-15

[122]

웹사이트

"e-Passports {{!}} Homeland Security"

https://www.dhs.gov/[...]

2023-02-03

[123]

웹사이트

The Australian ePassport. Australian Government Department of Foreign Affairs and Trade website

https://web.archive.[...]

2023-05-01

[124]

웹사이트

Is Your Watch Or Thermostat A Spy? Cybersecurity Firms Are On It

https://www.npr.org/[...]

2014-08-06

[125]

간행물

Challenges with Medical Devices Connected To Hospital Network

https://www.ijraset.[...]

2024-06-30

[126]

간행물

The Future of the Radiology Information System

https://www.ajronlin[...]

2013-05

[127]

문서

Cybersecurity: All Hands on Deck in a World of Connected Healthcare

https://www.atlas-di[...]

ATLAS Innovation and Digitalization in Healthcare, Witten/Herdecke University, Witten

2024

[128]

웹사이트

Humana Web Site Named Best Interactive Site by eHealthcare Strategy & Trends; re LOUISVILLE, Ky., Nov. 15 PRNewswire

http://www.prnewswir[...]

2000-11-15

[129]

간행물

Security Techniques for the Electronic Health Records

2017-07-21

[130]

뉴스

Home Depot: 56 million cards exposed in breach

https://money.cnn.co[...]

CNNMoney

2014-09-18

[131]

간행물

Staples: Breach may have affected 1.16 million customers' cards

http://fortune.com/2[...]

2014-12-21

[132]

뉴스

Target: 40 million credit cards compromised

https://money.cnn.co[...]

2013-12-19

[133]

뉴스

2.5 Million More People Potentially Exposed in Equifax Breach

https://www.nytimes.[...]

2017-10-02

[134]

뉴스

Exclusive: FBI warns healthcare sector vulnerable to cyber attacks

https://www.reuters.[...]

2016-05-23

[135]

뉴스

Lack of Employee Security Training Plagues US Businesses

https://www.infosecu[...]

2017-11-08

[136]

웹사이트

Anonymous speaks: the inside story of the HBGary hack

https://arstechnica.[...]

Arstechnica.com

2011-03-29

[137]

웹사이트

How one man tracked down Anonymous{{snd}}and paid a heavy price

https://arstechnica.[...]

Arstechnica.com

2011-03-29

[138]

웹사이트

What caused Sony hack: What we know now

https://money.cnn.co[...]

2015-01-04

[139]

뉴스

Sony Hackers Have Over 100 Terabytes Of Documents. Only Released 200 Gigabytes So Far

http://www.businessi[...]

2014-12-18

[140]

보고서

Tracking & Hacking: Security & Privacy Gaps Put American Drivers at Risk

http://www.markey.se[...]

2016-11-04

[141]

웹사이트

Cybersecurity expert: It will take a 'major event' for companies to take this issue seriously

https://www.aol.com/[...]

2017-01-05

[142]

뉴스

The problem with self-driving cars: who controls the code?

https://www.theguard[...]

2017-01-22

[143]

간행물

Comprehensive Experimental Analyses of Automotive Attack Surfaces

http://www.autosec.o[...]

USENIX Association

[144]

웹사이트

The next frontier of hacking: your car

https://www.vox.com/[...]

2015-01-18

[145]

간행물

Hackers Remotely Kill a Jeep on the Highway{{snd}}With Me in It

https://www.wired.co[...]

2017-01-22

[146]

뉴스

Hackers take control of car, drive it into a ditch

https://www.independ[...]

2017-01-22

[147]

뉴스

Tesla fixes software bug that allowed Chinese hackers to control car remotely

https://www.telegrap[...]

2017-01-22

[148]

뉴스

Self-Driving Cars Gain Powerful Ally: The Government

https://www.nytimes.[...]

2017-01-22

[149]

웹사이트

Federal Automated Vehicles Policy

https://www.transpor[...]

2017-01-22

[150]

웹사이트

Vehicle Cybersecurity

https://www.nhtsa.go[...]

2022-11-25

[151]

웹사이트

Thales supplies smart driver license to 4 states in Mexico

https://www.thalesgr[...]

[152]

웹사이트

4 Companies Using RFID for Supply Chain Management

https://www.atlasrfi[...]

2023-02-03

[153]

웹사이트

The Cutting Edge of RFID Technology and Applications for Manufacturing and Distribution

https://www.supplych[...]

[154]

간행물

Application of RFID in Supply Chain System

[155]

뉴스

Gary McKinnon profile: Autistic 'hacker' who started writing computer programs at 14

https://www.telegrap[...]

2009-01-23

[156]

뉴스

Gary McKinnon extradition ruling due by 16 October

https://www.bbc.co.u[...]

2012-09-25

[157]

법률

https://publications[...]

2010-01-30

[158]

뉴스

Fresh Leak on US Spying: NSA Accessed Mexican President's Email

http://www.spiegel.d[...]

2013-10-20

[159]

웹사이트

Massive Data Breach Puts 4 Million Federal Employees' Records at Risk

https://www.npr.org/[...]

2015-06-05

[160]

뉴스

U.S. government hacked; feds think China is the culprit

http://www.cnn.com/2[...]

2015-06-05

[161]

뉴스

Encryption "would not have helped" at OPM, says DHS official

https://arstechnica.[...]

[162]

간행물

Schools Learn Lessons From Security Breaches

http://www.edweek.or[...]

2016-05-23

[163]

웹사이트

GE's Introduces ACUVision as a Single Panel Solution

https://www.security[...]

Security Info Watch

2019-09-24

[164]

웹사이트

Internet of Things Global Standards Initiative

http://www.itu.int/e[...]

2015-06-26

[165]

간행물

Twenty Cloud Security Considerations for Supporting the Internet of Things

https://dash.harvard[...]

2015

[166]

뉴스

Why The FTC Can't Regulate The Internet Of Things

https://www.forbes.c[...]

2015-06-26

[167]

웹사이트

Internet of Things: Science Fiction or Business Fact?

https://hbr.org/reso[...]

2016-11-04

[168]

웹사이트

Internet of Things: Converging Technologies for Smart Environments and Integrated Ecosystems

http://www.internet-[...]

River Publishers

2016-11-04

[169]

간행물

Rethinking Security for the Internet of Things

http://blogs.hbr.org[...]

2013-06-20

[170]

웹사이트

Hotel room burglars exploit critical flaw in electronic door locks

https://arstechnica.[...]

2016-05-23

[171]

웹사이트

Hospital Medical Devices Used As Weapons in Cyberattacks

http://www.darkreadi[...]

2016-05-23

[172]

웹사이트

Pacemaker hack can deliver deadly 830-volt jolt

http://www.computerw[...]

2016-05-23

[173]

뉴스

How Your Pacemaker Will Get Hacked

http://www.thedailyb[...]

2016-05-23

[174]

간행물

Hacking Hospitals And Holding Hostages: Cybersecurity In 2016

https://www.forbes.c[...]

2016-12-29

[175]

웹사이트

Cyber-Angriffe: Krankenhäuser rücken ins Visier der Hacker

http://www.wiwo.de/t[...]

Wirtschafts Woche

2016-12-29

[176]

웹사이트

Hospitals keep getting attacked by ransomwareHere's why

http://www.businessi[...]

2016-12-29

[177]

웹사이트

MedStar Hospitals Recovering After 'Ransomware' Hack

https://www.nbcnews.[...]

2016-03-31

[178]

웹사이트

US hospitals hacked with ancient exploits

https://www.theregis[...]

2016-12-29

[179]

웹사이트

Zombie OS lurches through Royal Melbourne Hospital spreading virus

https://www.theregis[...]

2016-12-29

[180]

뉴스

Hacked Lincolnshire hospital computer systems 'back up'

https://www.bbc.com/[...]

2016-11-02

[181]

뉴스

Lincolnshire operations cancelled after network attack

https://www.bbc.com/[...]

2016-10-31

[182]

뉴스

Legion cyber-attack: Next dump is sansad.nic.in, say hackers

http://indianexpress[...]

2016-12-12

[183]

웹사이트

Former New Hampshire Psychiatric Hospital Patient Accused Of Data Breach

http://boston.cbsloc[...]

CBS Boston

2016-12-27

[184]

웹사이트

Texas Hospital hacked, affects nearly 30,000 patient records

http://www.healthcar[...]

Healthcare IT News

2016-11-04

[185]

웹사이트

New cybersecurity guidelines for medical devices tackle evolving threats

https://www.theverge[...]

2016-12-27

[186]

웹사이트

Postmarket Management of Cybersecurity in Medical Devices

https://www.fda.gov/[...]

2016-12-28

[187]

뉴스

D.C. distributed energy proposal draws concerns of increased cybersecurity risks

https://dailyenergyi[...]

2018-06-18

[188]

웹사이트

Current Releases - The Open Mobile Alliance

http://www.openmobil[...]

[189]

간행물

The Economic Impact of Cyber-Attacks

https://sgp.fas.org/[...]

Congressional Research Service, Government, and Finance Division

[190]

논문

The Economics of Information Security Investment

2002-11

[191]

뉴스

U.S. and Britain Help Ukraine Prepare for Potential Russian Cyberassault

https://www.nytimes.[...]

2021-12-20

[192]

웹사이트

Cyber-Attack Against Ukrainian Critical Infrastructure {{!}} CISA

https://www.cisa.gov[...]

2021-07-20

[193]

논문

Q&A. What Motivates Cyber-Attackers?

2014

[194]

논문

Exploring the Subculture of Ideologically Motivated Cyber-Attackers

2017-04

[195]

서적

Security engineering : a guide to building dependable distributed systems

John Wiley & Sons

2020

[196]

웹사이트

The Leading Cloud Recruiting Software

https://www.icims.co[...]

iCIMS

[197]

문서

Wilcox, S. and Brown, B. (2005) 'Responding to Security Incidents – Sooner or Later Your Systems Will Be Compromised', ''Journal of Health Care Compliance'', 7(2), pp. 41–48

[198]

문서

Jonathan Zittrain, 'The Future of The Internet', Penguin Books, 2008

[199]

웹사이트

Information Security

https://fas.org/irp/[...]

1986

[200]

보도자료

The TJX Companies, Inc. Victimized by Computer System Intrusion; Provides Information to Help Protect Customers

http://www.businessw[...]

The TJX Companies, Inc.

2007-01-17

[201]

웹사이트

Largest Customer Info Breach Grows

http://www.myfoxtwin[...]

2007-03-29

[202]

웹사이트

The Stuxnet Attack On Iran's Nuclear Plant Was 'Far More Dangerous' Than Previously Thought

http://www.businessi[...]

2013-11-20

[203]

뉴스

Stuxnet Worm a U.S. Cyber-Attack on Iran Nukes?

https://www.cbsnews.[...]

2010-09-24

[204]

간행물

Cyberwar Issues Likely to Be Addressed Only After a Catastrophe

https://www.wired.co[...]

2011-02-17

[205]

웹사이트

Cone of silence surrounds U.S. cyberwarfare

http://www.stripes.c[...]

Stars and Stripes

2011-10-18

[206]

웹사이트

Computers as Weapons of War

http://www.crows.org[...]

IO Journal

2010-04-27

[207]

뉴스

NSA collecting phone records of millions of Verizon customers daily

https://www.theguard[...]

2013-06-06

[208]

웹사이트

Transcript: ARD interview with Edward Snowden

https://www.freesnow[...]

[209]

논문

Can You Trust NIST?

https://spectrum.iee[...]

2013-10-09

[210]

뉴스

NIST Removes Cryptography Algorithm from Random Number Generator Recommendations

https://www.nist.gov[...]

2014-04-21

[211]

뉴스

New Snowden Leak: NSA Tapped Google, Yahoo Data Centers

http://mashable.com/[...]

mashable.com

2013-10-31

[212]

뉴스

Target Missed Warnings in Epic Hack of Credit Card Data

http://www.businessw[...]

2014-03-17

[213]

웹사이트

Home Depot says 53 million emails stolen

https://www.cnet.com[...]

CBS Interactive

2014-11-06

[214]

뉴스

Millions more Americans hit by government personnel data hack

https://www.reuters.[...]

2017-02-25

[215]

뉴스

U.S. Suspects Hackers in China Breached About four (4) Million People's Records, Officials Say

https://www.wsj.com/[...]

2015-06-04

[216]

웹사이트

China Suspected in Theft of Federal Employee Records

https://www.usnews.c[...]

2015-06-05

[217]

뉴스

Estimate of Americans hit by government personnel data hack skyrockets

https://www.reuters.[...]

2015-07-19

[218]

뉴스

Hacking Linked to China Exposes Millions of U.S. Workers

https://www.nytimes.[...]

2015-06-05

[219]

논문

The Ashley Madison affair

2015-09-01

[220]

뉴스

Hackers Breached Colonial Pipeline Using Compromised Password

https://www.bloomber[...]

Bloomberg L.P.

2023-12-03

[221]

웹사이트

Mikko Hypponen: Fighting viruses, defending the net

http://www.ted.com/t[...]

TED

[222]

웹사이트

Mikko Hypponen – Behind Enemy Lines

https://www.youtube.[...]

Hack in the Box Security Conference

2012-12-09

[223]

웹사이트

Ensuring the Security of Federal Information Systems and Cyber Critical Infrastructure and Protecting the Privacy of Personally Identifiable Information

http://www.gao.gov/h[...]

Government Accountability Office

2015-11-03

[224]

뉴스

The Venn diagram between libertarians and crypto bros is so close it's basically a circle

https://qz.com/12841[...]

2018-05-23

[225]

뉴스

Former White House aide backs some Net regulation / Clarke says government, industry deserve 'F' in cyber security

https://www.sfgate.c[...]

2011-06-24

[226]

논문

Privatizing Political Authority: Cybersecurity, Public-Private Partnerships, and the Reproduction of Liberal Political Order

https://www.cogitati[...]

2018-06-11

[227]

웹사이트

It's Time to Treat Cybersecurity as a Human Rights Issue

https://www.hrw.org/[...]

2020-05-26

[228]

웹사이트

FIRST Mission

https://www.first.or[...]

FIRST

2018-07-06

[229]

웹사이트

FIRST Members

https://www.first.or[...]

FIRST

2018-07-06

[230]

웹사이트

European council

http://www.coe.int/t[...]

[231]

웹사이트

MAAWG

http://www.maawg.org[...]

[232]

웹사이트

MAAWG

http://www.maawg.org[...]

[233]

뉴스

Government of Canada Launches Canada's Cyber Security Strategy

http://www.marketwir[...]

2010-10-03

[234]

웹사이트

Canada's Cyber Security Strategy

http://www.publicsaf[...]

Government of Canada

2014-11-01

[235]

웹사이트

Action Plan 2010–2015 for Canada's Cyber Security Strategy

http://www.publicsaf[...]

Government of Canada

2014-11-03

[236]

웹사이트

Cyber Incident Management Framework For Canada

http://www.publicsaf[...]

Government of Canada

2014-11-03

[237]

웹사이트

Action Plan 2010–2015 for Canada's Cyber Security Strategy

http://www.publicsaf[...]

Government of Canada

2014-11-01

[238]

웹사이트

Canadian Cyber Incident Response Centre

http://www.publicsaf[...]

2014-11-01

[239]

웹사이트

Cyber Security Bulletins

http://www.publicsaf[...]

2014-11-01

[240]

웹사이트

Report a Cyber Security Incident

http://www.publicsaf[...]

Government of Canada

2014-11-03

[241]

뉴스

Government of Canada Launches Cyber Security Awareness Month With New Public Awareness Partnership

http://www.marketwir[...]

Government of Canada

2012-09-27

[242]

웹사이트

Cyber Security Cooperation Program

http://www.publicsaf[...]

2014-11-01

[243]

웹사이트

Cyber Security Cooperation Program

http://www.publicsaf[...]

2015-12-16

[244]

웹사이트

GetCyberSafe

http://www.getcybers[...]

Government of Canada

2014-11-03

[245]

웹사이트

2023-2030 Australian Cyber Security Strategy

https://www.homeaffa[...]

2023-11-22

[246]

웹사이트

Need for proper structure of PPPs to address specific cyberspace risks

http://www.orfonline[...]

[247]

웹사이트

National Cyber Safety and Security Standards(NCSSS)-Home

https://www.ncdrc.re[...]

2018-02-19

[248]

뉴스

South Korea seeks global support in cyber attack probe

2011-03-07

[249]

뉴스

Seoul Puts a Price on Cyberdefense

https://blogs.wsj.co[...]

2013-09-23

[250]

뉴스

National security strategy

https://www.whitehou[...]

white house

2023-03-01

[251]

웹사이트

Do You Know About Biggest Cybersecurity Threats In 2023?

https://cybernexguar[...]

Adil Sajid

2023-12-18

[252]

웹사이트

National Cyber Strategy of the United States of America

https://digital.libr[...]

2023-12-18

[253]

웹사이트

Do You Know About Biggest Cybersecurity Threats In 2023?

https://digital.libr[...]

2023-12-18

[254]

문서

International Cybercrime Reporting and Cooperation Act

[255]

웹사이트

Home | Homeland Security & Governmental Affairs Committee

http://www.hsgac.sen[...]

[256]

웹사이트

Biden Adviser On Cyber Threats And The New Executive Order To Combat Them

https://www.npr.org/[...]

[257]

문서

Executive Order on Improving the Nation's Cybersecurity

https://www.whitehou[...]

[258]

웹사이트

National Cyber Security Division

https://www.dhs.gov/[...]

U.S. Department of Homeland Security

2008-06-14

[259]

웹사이트

FAQ: Cyber Security R&D Center

http://www.cyber.st.[...]

U.S. Department of Homeland Security S&T Directorate

2008-06-14

[260]

뉴스

U.S. boots up cybersecurity center

AFP-JiJi

2009-10-31

[261]

웹사이트

Federal Bureau of Investigation – Priorities

https://www.fbi.gov/[...]

Federal Bureau of Investigation

[262]

웹사이트

Internet Crime Complaint Center (IC3) – Home

http://www.ic3.gov/d[...]

[263]

웹사이트

Infragard, Official Site

http://www.infragard[...]

2010-09-10

[264]

웹사이트

Robert S. Mueller, III – InfraGard Interview at the 2005 InfraGard Conference

http://www.infragard[...]

2009-12-09

[265]

웹사이트

CCIPS

http://www.cybercrim[...]

2015-03-25

[266]

웹사이트

A Framework for a Vulnerability Disclosure Program for Online Systems

https://www.justice.[...]

Cybersecurity Unit, Computer Crime & Intellectual Property Section Criminal Division U.S. Department of Justice

2018-07-09

[267]

웹사이트

Mission and Vision

https://www.cybercom[...]

2020-06-20

[268]

speech

Remarks at the Defense Information Technology Acquisition Summit

http://www.defense.g[...]

2010-07-10

[269]

웹사이트

Military's Cyber Commander Swears: "No Role" in Civilian Networks

http://www.brookings[...]

2010-09-23

[270]

웹사이트

FCC Cybersecurity

http://www.fcc.gov/p[...]

FCC

2014-12-03

[271]

웹사이트

Cybersecurity for Medical Devices and Hospital Networks: FDA Safety Communication

https://www.fda.gov/[...]

2016-05-23

[272]

웹사이트

Automotive Cybersecurity – National Highway Traffic Safety Administration (NHTSA)

http://www.nhtsa.gov[...]

2016-05-23

[273]

보고서

Air Traffic Control: FAA Needs a More Comprehensive Approach to Address Cybersecurity As Agency Transitions to NextGen

http://www.gao.gov/p[...]

U. S. Government Accountability Office

2015-04-14

[274]

웹사이트

FAA Working on New Guidelines for Hack-Proof Planes

http://www.nextgov.c[...]

2016-05-23

[275]

웹사이트

Protecting Civil Aviation from Cyberattacks

https://www.fas.org/[...]

2016-11-04

[276]

학술회의

CYBER SECURITY EMPLOYMENT POLICY AND WORKPLACE DEMAND IN THE U.S. GOVERNMENT

IATED

[277]

뉴스

DHS launches national cyber alert system

http://www.computerw[...]

IDG

2008-06-15

[278]

문서

10 CFR 73.54, Protection of digital computer and communication systems and networks

https://www.ecfr.gov[...]

[279]

문서

Cyber Security Plan for Nuclear Power Reactors

https://www.nrc.gov/[...]

Nuclear Energy Institute

[280]

문서

NEI 08-09

https://www.nrc.gov/[...]

[281]

간행물

The new cyber arms race

http://www.csmonitor[...]

2011-03-07

[282]

뉴스

Obama to be urged to split cyberwar command from NSA

https://www.washingt[...]

2016-09-13

[283]

간행물

The geopolitics of renewable energy: Debunking four emerging myths

2019-03-01

[284]

간행물

How We Stopped Worrying about Cyber Doom and Started Collecting Data

2018-06-11

[285]

간행물

The Impact of Cyber Conflict on International Interactions

2015-03-25

[286]

서적

Style and Statistics: The Art of Retail Analytics

https://onlinelibrar[...]

Wiley

2016

[287]

웹사이트

Cybersecurity Skills Shortage Impact on Cloud Computing

http://www.networkwo[...]

2016-03-18

[288]

웹사이트

Why is a Degree in Cyber Security one of the Best?

https://www.degreequ[...]

2018-05-30

[289]

웹사이트

Government vs. Commerce: The Cyber Security Industry and You (Part One)

http://www.defenceiq[...]

Defence IQ

2011-10-11

[290]

웹사이트

Department of Computer Science

http://www.cs.gwu.ed[...]

[291]

웹사이트

About Cyber Security architect

https://www.cisa.gov[...]

2021-08-01

[292]

웹사이트

How to become a Chief Information Security Officer (CISO)?

https://cybersecurit[...]

2021-08-01

[293]

웹사이트

Data Protection Officers

https://ico.org.uk/f[...]

2021-01

[294]

웹사이트

Student Cybersecurity Resources

https://niccs.cisa.g[...]

NICCS (US National Initiative for Cybercareers and Studies)

[295]

웹사이트

Current Job Opportunities at DHS

https://www.dhs.gov/[...]

U.S. Department of Homeland Security

[296]

웹사이트

Cybersecurity Training & Exercises

https://www.dhs.gov/[...]

U.S. Department of Homeland Security

2010-05-12

[297]

웹사이트

Cyber Security Awareness Free Training and Webcasts

https://msisac.cisec[...]

MS-ISAC (Multi-State Information Sharing & Analysis Center)

[298]

웹사이트

DoD Approved 8570 Baseline Certifications

http://iase.disa.mil[...]

[299]

웹사이트

The UK Cyber Security Strategy: Report on Progress and Forward Plans December 2014

https://assets.publi[...]

United Kingdom Cabinet Office

[300]

웹사이트

Cyber skills for a vibrant and secure UK

https://www.gov.uk/g[...]

[301]

press release

Singapore Operational Technology (OT) Cybersecurity Competency Framework

https://www.csa.gov.[...]

2021-10-08

[302]

웹사이트

Confidentiality

http://medical-dicti[...]

[303]

웹사이트

Data Integrity

http://www.businessd[...]

[304]

웹사이트

Endpoint Security

http://www.webopedia[...]

2010-11-10

[305]

웹사이트

A Brief History of the Cybersecurity Profession

https://www.isaca.or[...]

[306]

웹사이트

One step ahead in computing security

https://www.rit.edu/[...]

[307]

간행물

The Origin and Early History of the Computer Security Software Products Industry

https://ieeexplore.i[...]

2015-04

[308]

웹사이트

Post-processing audit tools and techniques

https://nvlpubs.nist[...]

US Department of Commerce, National Bureau of Standards

1977

[309]

웹사이트

How NIST can protect the CIA triad, including the often overlooked 'I' – integrity

https://blog.itgover[...]

2018-04-05

[310]

웹사이트

The CIA Triad

http://www.techrepub[...]

2008-06-30

[311]

report

Engineering Principles for Information Technology Security

http://csrc.nist.gov[...]

csrc.nist.gov

[312]

간행물

The Origin and Early History of the Computer Security Software Products Industry

https://ieeexplore.i[...]

2015-04

[313]

웹사이트

A Brief History of Computer Viruses & What the Future Holds

https://www.kaspersk[...]

2023-04-19

[314]

웹사이트

First incident of cyber-espionage

https://www.guinness[...]

[315]

웹사이트

The Morris Worm - 30 Years Since First Major Attack on the Internet

https://www.fbi.gov/[...]

2018-11-02

[316]

웹사이트

1993: Mosaic Launches and the Web is Set Free

https://webdevelopme[...]

2021-12-08

[317]

웹사이트

Web Design Museum - Netscape Navigator 2.0

https://www.webdesig[...]

2023-03-10

[318]

뉴스

Bush Order Expands Network Monitoring: Intelligence Agencies to Track Intrusions

https://www.washingt[...]

2021-02-08

[319]

뉴스

How the U.S. Lost to Hackers

https://www.nytimes.[...]

2021-02-09

[320]

웹사이트

How Chinese Spies Got the N.S.A.'s Hacking Tools, and Used Them for Attacks

https://www.nytimes.[...]

2024-10-18

[321]

웹사이트

〈iPhoneでも、テスラのEVでも〉世界のハッキング大会で次々に発覚、プログラムの脆弱性を見つけられない日本は蚊帳の外

https://wedge.ismedi[...]

2024-04-08

[322]

저널

Towards a More Representative Definition of Cyber Security

https://commons.erau[...]

[323]

뉴스

"Reliance는 ICT 아마추어를위한 길 끝"

http://www.theaustra[...]

The Australian

2013-05-07

[324]

저널

Global Cybersecurity: New Directions in Theory and Methods

https://www.cogitati[...]

[325]

웹인용

https://www.research[...]

2016-08-04

[326]

웹인용

https://www.csa.gov.[...]

2014-11-12

[327]

웹인용

codelivly.com/what-i[...]

[328]

웹인용

http://gadgtecs.com/[...]

2019-01-18

[329]

뉴스

Multi-Vector Attacks Demand Multi-Vector Protection

https://www.msspaler[...]

2018-07-24

[330]

뉴스

New polymorphic malware evades three quarters of AV scanners

https://www.scmagazi[...]

2019-01-18

[331]

뉴스

Thinking about cyberattacks in generations can help focus enterprise security plans

https://ovum.informa[...]

Ovum

2019-01-18

[332]

웹인용

Social Engineering

http://upcommons.upc[...]

[333]

뉴스

CEO email scam costs companies $2bn

http://www.ft.com/in[...]

2016-02-24

[334]

뉴스

Bucks leak tax info of players, employees as result of email scam

http://espn.go.com/n[...]

2016-05-20

[335]

웹인용

What is Spoofing? – Definition from Techopedia

https://www.techoped[...]

[336]

서적

spoofing

http://www.oxfordref[...]

Oxford University Press

2016-01-21

[337]

서적

Handbook of Biometric Anti-Spoofing: Trusted Biometrics under Spoofing Attacks

https://link-springe[...]

Springer

2017-10-08

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com